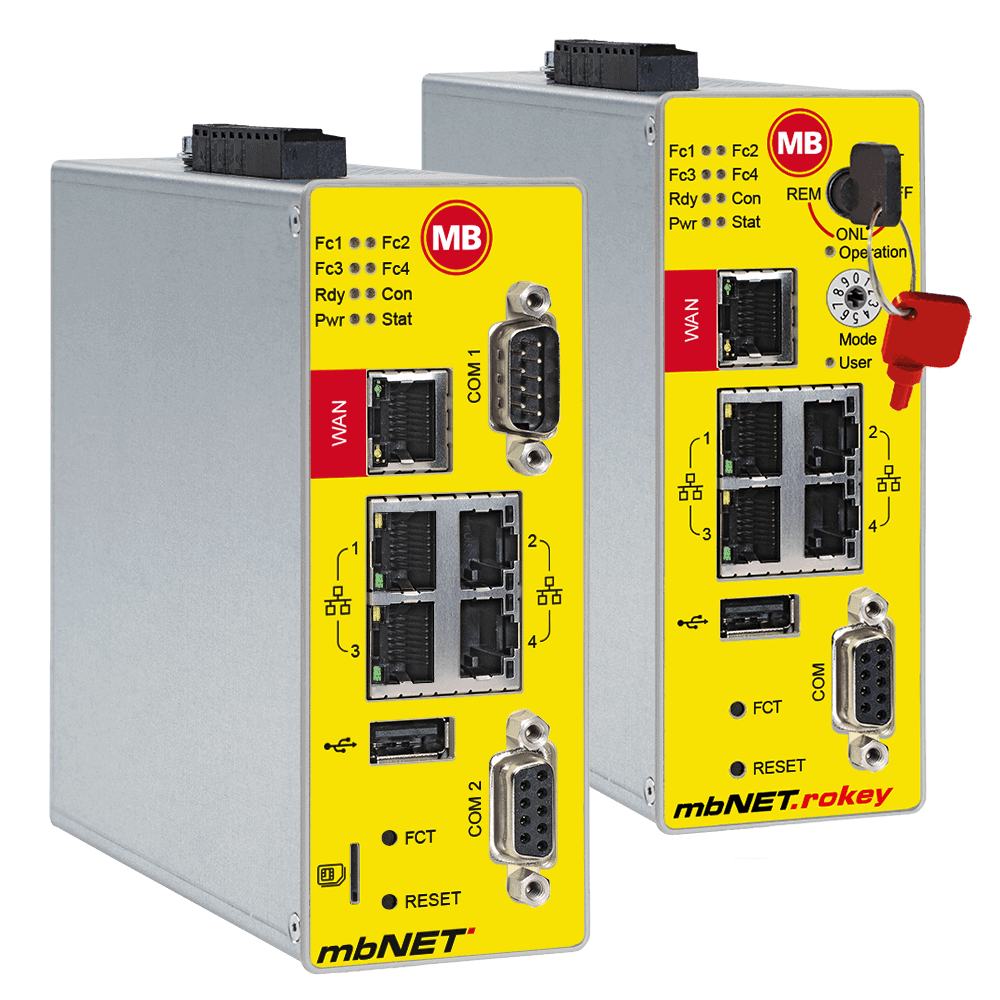

Red Lion Controls, een werkmaatschappij van het Britse Spectris plc, is verheugd de overname aan te kondigen van MB connect line GmbH. Een toonaangevende leverancier van veilige verbindingen tussen machines en installaties voor toegang op afstand, gegevensverzameling en M2M communicatie. De toevoeging van MB connect line ondersteunt Red Lion’s strategie om veilige, gebruiksvriendelijke edge connectiviteit oplossingen te leveren. Die organisaties wereldwijd in staat stellen om veilige real-time data zichtbaarheid te verkrijgen die de productiviteit stimuleert. MB connect line, met hoofdkantoor in Dinkelsbühl, Duitsland, is een erkende leider van Secure Remote Access, Industrial IoT, en Industrial Security diensten. De sterk beveiligde